カテゴリ: 7.セキュリティ

H28秋AP午前問38

H28秋AP午前問37

| 問37 ISP “A" 管理下のネットワークから別のISP “B" 管理下の宛先にSMTPで電子メールを送信する。電子メール送信者がSMTP-AUTHを利用していない場合,スパムメール対策OP25Bによって遮断される電子メールはどれか。 ア ISP “A" 管理下の固定IPアドレスから送信しようとしたが,受信者の承諾を得ていない広告の電子メール イ ISP “A" 管理下の固定IPアドレスから送信しようとしたが,送信元IPアドレスがDNSで逆引きできなかった電子メール ウ ISP “A" 管理下の動的IPアドレスからISP “A" のメールサーバを経由して送信される電子メール エ ISP “A" 管理下の動的IPアドレスからISP “A" のメールサーバを経由せずに直接送信される電子メール |

暗号と認証

応用情報技術者試験のシラバスでは、暗号と認証に関して、以下の記載があります。

| ① 暗号技術 脅威を防止するために用いられる暗号技術の活用を理解する。また,暗号化の種類,代表的な暗号方式の仕組み,特徴を理解する。 用語例 CRYPTREC 暗号リスト,暗号方式(暗号化(暗号鍵),復号(復号鍵),解読,共通鍵暗号方式(共通鍵),公開鍵暗号方式(公開鍵,秘密鍵)),AES(AdvancedEncryption Standard ), RSA ( Rivest , Shamir , Adleman ),楕円暗号方式,S/MIME(Secure MIME),PGP(Pretty Good Privacy),ハイブリッド暗号,ハッシュ関数(SHA-256 ほか),ブロック暗号利用モード(CBC,CTR ほか),鍵管理,ディスク暗号化,ファイル暗号化,危殆化 ② 認証技術 認証の種類,仕組み,特徴,脅威を防止するためにどのような認証技術が用いられるか,認証技術が何を証明するかを理解する。 用語例 ディジタル署名(署名鍵,検証鍵),XML 署名,タイムスタンプ(時刻認証),メッセージ認証,MAC(Message Authentication Code:メッセージ認証符号),チャレンジレスポンス認証 ③ 利用者認証 利用者認証のために利用される技術の種類,仕組み,特徴を理解する。 用語例 ログイン(利用者ID とパスワード),アクセス管理,IC カード,PIN コード,Kerberos 方式,ワンタイムパスワード,多要素認証,アイデンティティ連携(OpenID,SAML),セキュリティトークン,シングルサインオン,CAPTCHA ④ 生体認証技術 利用者確認に利用される技術の一つである生体認証技術の種類,仕組み,特徴を理解する。 用語例 静脈パターン認証,虹彩認証,声紋認証,顔認証,網膜認証,署名認証,本人拒否率,他人受入率 |

平成29年春期 午前 問39

| 問39 経済産業省とIPAが策定した"サイバーセキュリティ経営ガイドライン(Ver1.1)”の説明はどれか。 ア 企業がIT活用を推進していく中で,サイバー攻撃から企業を守る観点で経営者が認識すべき3原則と,情報セキュリティ対策を実施する上での責任者となる担当幹部に,経営者が指示すべき事項をまとめたもの イ 経営者が,情報セキュリティについて方針を示し,マネジメントシステムの要求事項を満たすルールを定め,組織が保有する情報をCIAの観点から維持し,継続的に見直すためのプロセス及び管理策を体系的に規定したもの ウ 事業体のITに関する経営者の活動を大きくITガバナンス(統制)とITマネジメント(管理)に分割し,具体的な目標と工程として37のプロセスを定義したもの エ 世界的規模で生じているサイバーセキュリティ上の脅威に関して,企業の経営者を支援する施策を総合的かつ効果的に推進するための国の責務を定めたもの |

平成29年春期 午前 問45

平成29年春期 午前 問44

| 問44 攻撃にHTTP over TLS (HTTPS)が使われた場合に起こり得ることはどれか。 ア HTTPSを使ったSQLインジェクション攻撃を受けると, Webアプリケーションでデータベースへの不正な入力をチェックできないので,悪意のあるSQLが実行されてしまう。 イ HTTPSを使ったクロスサイトスクリプティング攻撃を受けると,Webブラウザでプログラムやスクリプトを実行しない設定にしても実行を禁止できなくなるので,悪意のあるWebサイトからダウンロードされたプログラムやスクリプトが実行されてしまう。 ウ HTTPSを使ったブルートフォース攻撃を受けると,ログイン試行のチェックができないので,Webアプリケーションでアカウントロックなどの対策が実行できなくなってしまう。 エ 攻撃者が社内ネットワークに仕掛けたマルウェアによってHTTPSが使われると,通信内容がチェックできないので,秘密情報が社外に送信されてしまう。 |

平成29年春期 午前 問42

平成29年春期 午前 問40

| 問40 水飲み場型攻撃(Watering Hole Attack)の手口はどれか。 ア アイコンを文書ファイルのものに偽装した上で,短いスクリプトを埋め込んだショートカットファイル(LNKファイル)を電子メールに添付して標的組織の従業員に送信する。 イ 事務連絡などのやり取りを何度か行うことによって,標的組織の従業員の気を緩めさせ,信用させた後,攻撃コードを含む実行ファイルを電子メールに添付して送信する。 ウ 標的組織の従業員が頻繁にアクセスするWebサイトに攻撃コードを埋め込み,標的組織の従業員がアクセスしたときだけ攻撃が行われるようにする。 エ ミニブログのメッセージにおいて,ドメイン名を短縮してリンク先のURLを分かりにくくすることによって,攻撃コードを埋め込んだWebサイトに標的組織の従業員を誘導する。 |

平成29年春期 午前 問38

平成29年春期 午前 問37

平成29年春期 午前 問43

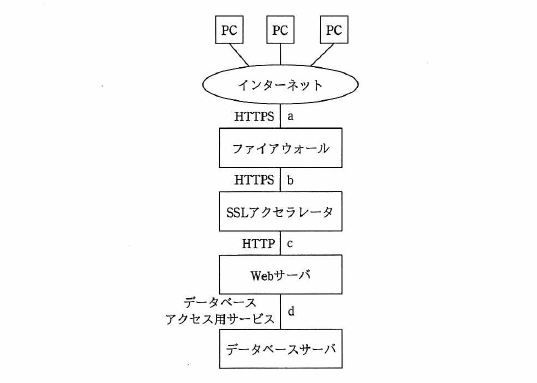

問43 図のような構成と通信サービスのシステムにおいて, Webアプリケーションの脆弱性対策のためのWAFの設置場所として,最も適切な箇所はどこか。ここで, WAFには通信を暗号化したり,復号したりする機能はないものとする。 ア a イ b ウ c エ d |

平成29年春期 午前 問41

平成29年春期 午前 問36

1.情報資産

情報資産とは、「営業秘密」「個人情報」に代表される、その名の通り「情報」の「資産」です。

以下に、もう少し詳しい解説をしています。

http://sc.seeeko.com/archives/3825813.html

いまでは、名刺1枚落としたても,情報漏えい事故として扱われるような時代で、特に個人情報に関する情報資産の管理が厳しく言われています。

たとえば,携帯電話の電話帳に登録するのを禁止する会社も少なくありません。電子的に大量のデータが保存できるのだから,これも情報資産という考え方です。

そこで,ある会社では,会社の携帯電話にはお客様の名前をニックネームで登録しているそうです。

しかし、自分専用の携帯電話ではなく、共用の携帯電話の場合,「これ誰?」が連発されるようです。

以下に、もう少し詳しい解説をしています。

http://sc.seeeko.com/archives/3825813.html

いまでは、名刺1枚落としたても,情報漏えい事故として扱われるような時代で、特に個人情報に関する情報資産の管理が厳しく言われています。

たとえば,携帯電話の電話帳に登録するのを禁止する会社も少なくありません。電子的に大量のデータが保存できるのだから,これも情報資産という考え方です。

そこで,ある会社では,会社の携帯電話にはお客様の名前をニックネームで登録しているそうです。

しかし、自分専用の携帯電話ではなく、共用の携帯電話の場合,「これ誰?」が連発されるようです。

1.セキュリティ対策の3つ(人的対策、物理的対策、技術的対策)

セキュリティ対策は、以下の3つに分けて考えましょう。

人的対策

人的対策

物理的対策

物理的対策

技術的対策

技術的対策

IPAの以下のサイトがよくまとまっています。

http://www.ipa.go.jp/security/manager/protect/pdca/risk.html

人的対策

人的対策 物理的対策

物理的対策 技術的対策

技術的対策IPAの以下のサイトがよくまとまっています。

http://www.ipa.go.jp/security/manager/protect/pdca/risk.html

2.リスク

1.リスクとは

1.リスクとはリスクに関しては、以下を参照ください。

http://sc.seeeko.com/archives/3825813.html

2.リスクマネジメント

2.リスクマネジメントリスクへの対処方法は、一つではありません。

詳しくは以下です。

http://sc.seeeko.com/archives/cat_125459.html

2.人的セキュリティ対策

-----------------

なぜ、運転免許の更新では怖いビデオを見せるの?

-----------------

気分が悪い方は目をそむけていいと言われるほどの怖いものです。

そういうセミナーをすることで、強い意識付けをしているのでしょう。

1.人的セキュリティ対策のキーワード

1.人的セキュリティ対策のキーワード

人的セキュリティ対策として、情報セキュリティマネジメント試験のシラバスでは、以下のキーワードがあります。

①組織における内部不正防止ガイドライン

この試験では重要な位置づけですので、一通り目を通しておきましょう。

http://sg.seeeko.com/archives/cat_10843.html

②情報セキュリティ啓発

教育に関しては以下に記載しています。

http://sc.seeeko.com/archives/3825737.html

③パスワード管理

http://sc.seeeko.com/archives/3825734.html

④アカウント管理

http://sc.seeeko.com/archives/3825772.html

⑤アクセス権

http://sc.seeeko.com/archives/3841228.html

⑥ログ

http://sc.seeeko.com/archives/cat_125410.html

⑦監査

別のページにて詳しく解説します。

http://sg.seeeko.com/archives/310433.html

なぜ、運転免許の更新では怖いビデオを見せるの?

-----------------

気分が悪い方は目をそむけていいと言われるほどの怖いものです。

そういうセミナーをすることで、強い意識付けをしているのでしょう。

1.人的セキュリティ対策のキーワード

1.人的セキュリティ対策のキーワード人的セキュリティ対策として、情報セキュリティマネジメント試験のシラバスでは、以下のキーワードがあります。

| 組織における内部不正防止ガイドライン,情報セキュリティ啓発(教育,訓練,資料配付,メディア活用),パスワード管理,利用者アクセスの管理(アカウント管理,特権的アクセス権の管理,need-to-know(最小権限) ほか),ログ管理,監視 |

①組織における内部不正防止ガイドライン

この試験では重要な位置づけですので、一通り目を通しておきましょう。

http://sg.seeeko.com/archives/cat_10843.html

②情報セキュリティ啓発

教育に関しては以下に記載しています。

http://sc.seeeko.com/archives/3825737.html

③パスワード管理

http://sc.seeeko.com/archives/3825734.html

④アカウント管理

http://sc.seeeko.com/archives/3825772.html

⑤アクセス権

http://sc.seeeko.com/archives/3841228.html

⑥ログ

http://sc.seeeko.com/archives/cat_125410.html

⑦監査

別のページにて詳しく解説します。

http://sg.seeeko.com/archives/310433.html

3.技術的セキュリティ対策

セキュリティ対策は、一番の肝となる内容であり、その範囲は幅広くあります。

いくつかのカテゴリに分けて整理します。

1.マルウェア対策

1.マルウェア対策

http://sc.seeeko.com/archives/cat_125414.html

2.標的型攻撃の対策

2.標的型攻撃の対策

キーワードとして、「入口対策」「出口対策」「多層化」を覚えましょう。

http://sc.seeeko.com/archives/4553722.html

3.ネットワークセキュリティ

3.ネットワークセキュリティ

①DMZ

http://nw.seeeko.com/archives/50935415.html

②ファイアウォールとパケットフィルタリング

http://nw.seeeko.com/archives/cat_10016146.html

③UTM

http://sc.seeeko.com/archives/4559464.html

④IDS、IPS

http://sc.seeeko.com/archives/cat_125428.html

⑤WAF

http://sc.seeeko.com/archives/cat_125429.html

⑥検疫ネットワーク

http://sc.seeeko.com/archives/cat_125389.html

⑦無線LANのセキュリティ

・認証についてはこちら

http://www.viva-musen.net/archives/18796659.html

・暗号についてはこちら

http://www.viva-musen.net/archives/18796333.html

⑧ハニーポット

http://sc.seeeko.com/archives/4877724.html

4.サーバおよびアプリケーションセキュリティ

4.サーバおよびアプリケーションセキュリティ

①Webサーバの一般的なセキュリティ対策

http://sc.seeeko.com/archives/3841242.html

②SQLインジェクション対策

「エスケープ処理」や「バインド機構」が軸となります。

http://sc.seeeko.com/archives/cat_125407.html

また、エスケープ処理はクロスサイトスクリプティング対策としても有効です。

③セキュアプログラミング

http://sc.seeeko.com/archives/cat_127750.html

④ディジタルフォレンジックス(証拠保全ほか)

http://sc.seeeko.com/archives/3841195.html

5.クライアントセキュリティ

5.クライアントセキュリティ

①電子メールのセキュリティ

http://sc.seeeko.com/archives/cat_125384.html

②SPAM対策

シラバスにキーワードとしてあるSPFは特に注意しておきましょう。

http://sc.seeeko.com/archives/cat_125532.html

③URLフィルタリングとコンテンツフィルタリング

http://sc.seeeko.com/archives/3844516.html

④MDM

http://sc.seeeko.com/archives/4844199.html

⑤電子透かし

http://sc.seeeko.com/archives/3825196.html

6.セキュアプロトコル

6.セキュアプロトコル

①IPsec

http://sc.seeeko.com/archives/cat_125402.html

②SSLとTLS

http://sc.seeeko.com/archives/cat_125403.html

③SSH

http://sc.seeeko.com/archives/4569666.html

いくつかのカテゴリに分けて整理します。

1.マルウェア対策

1.マルウェア対策http://sc.seeeko.com/archives/cat_125414.html

2.標的型攻撃の対策

2.標的型攻撃の対策 キーワードとして、「入口対策」「出口対策」「多層化」を覚えましょう。

http://sc.seeeko.com/archives/4553722.html

3.ネットワークセキュリティ

3.ネットワークセキュリティ①DMZ

http://nw.seeeko.com/archives/50935415.html

②ファイアウォールとパケットフィルタリング

http://nw.seeeko.com/archives/cat_10016146.html

③UTM

http://sc.seeeko.com/archives/4559464.html

④IDS、IPS

http://sc.seeeko.com/archives/cat_125428.html

⑤WAF

http://sc.seeeko.com/archives/cat_125429.html

⑥検疫ネットワーク

http://sc.seeeko.com/archives/cat_125389.html

⑦無線LANのセキュリティ

・認証についてはこちら

http://www.viva-musen.net/archives/18796659.html

・暗号についてはこちら

http://www.viva-musen.net/archives/18796333.html

⑧ハニーポット

http://sc.seeeko.com/archives/4877724.html

4.サーバおよびアプリケーションセキュリティ

4.サーバおよびアプリケーションセキュリティ①Webサーバの一般的なセキュリティ対策

http://sc.seeeko.com/archives/3841242.html

②SQLインジェクション対策

「エスケープ処理」や「バインド機構」が軸となります。

http://sc.seeeko.com/archives/cat_125407.html

また、エスケープ処理はクロスサイトスクリプティング対策としても有効です。

③セキュアプログラミング

http://sc.seeeko.com/archives/cat_127750.html

④ディジタルフォレンジックス(証拠保全ほか)

http://sc.seeeko.com/archives/3841195.html

5.クライアントセキュリティ

5.クライアントセキュリティ①電子メールのセキュリティ

http://sc.seeeko.com/archives/cat_125384.html

②SPAM対策

シラバスにキーワードとしてあるSPFは特に注意しておきましょう。

http://sc.seeeko.com/archives/cat_125532.html

③URLフィルタリングとコンテンツフィルタリング

http://sc.seeeko.com/archives/3844516.html

④MDM

http://sc.seeeko.com/archives/4844199.html

⑤電子透かし

http://sc.seeeko.com/archives/3825196.html

6.セキュアプロトコル

6.セキュアプロトコル①IPsec

http://sc.seeeko.com/archives/cat_125402.html

②SSLとTLS

http://sc.seeeko.com/archives/cat_125403.html

③SSH

http://sc.seeeko.com/archives/4569666.html

3.ISMS

USB持ち出し制限には抜けがない?

技術的なものには限界がある。でれば、人的面で対策をするしかありません。

(1)ISMS

①ISMSとは

http://sc.seeeko.com/archives/3828417.html

(2)情報セキュリティポリシー

①情報セキュリティポリシーとは

http://sc.seeeko.com/archives/895946.html

②情報セキュリティ基本方針

http://sc.seeeko.com/archives/4877721.html

技術的なものには限界がある。でれば、人的面で対策をするしかありません。

(1)ISMS

①ISMSとは

http://sc.seeeko.com/archives/3828417.html

(2)情報セキュリティポリシー

①情報セキュリティポリシーとは

http://sc.seeeko.com/archives/895946.html

②情報セキュリティ基本方針

http://sc.seeeko.com/archives/4877721.html